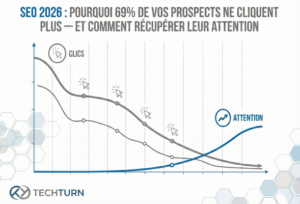

SEO 2026 : Pourquoi 69% de vos prospects ne cliquent plus — et comment récupérer leur attention

Vous perdez 7 visiteurs sur 10 avant même qu’ils n’aient vu votre site. Ce n’est pas une projection. C’est la réalité mesurée par Similarweb en mai 2025 : 69% des recherches Google ne génèrent plus aucun clic.