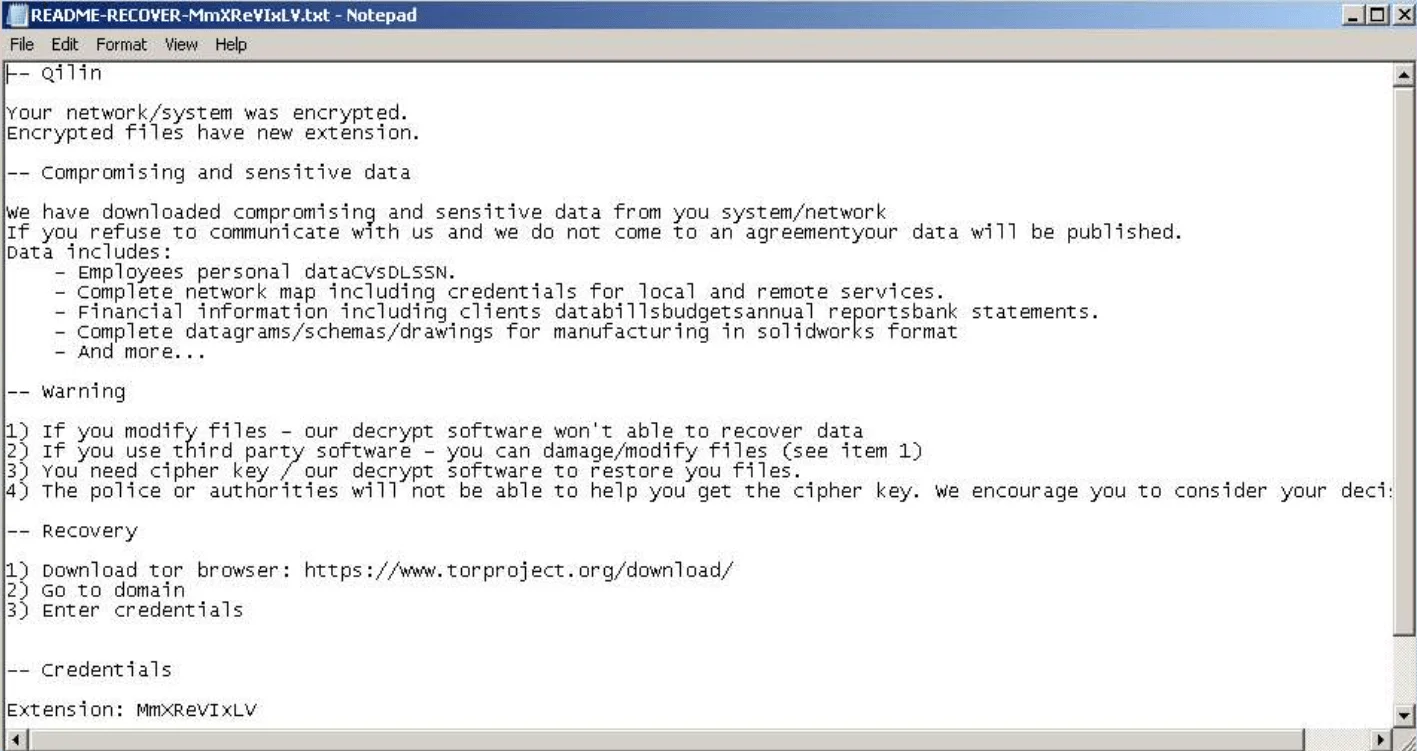

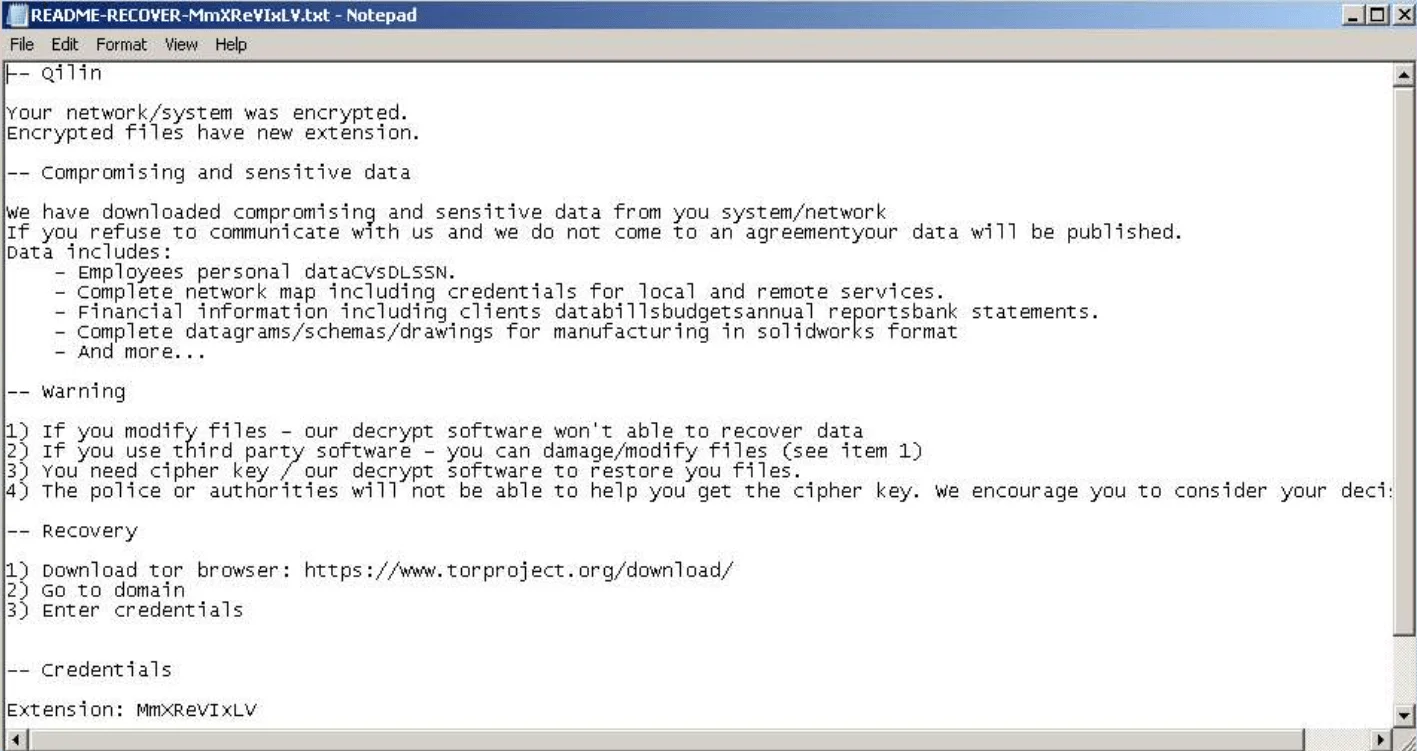

Qu’est ce que le rançongiciel « Qilin » ?

Qilin est un rançongiciel qui encrypte vos données et vous demande une rançon en échange. Voici nos conseils

Qilin est un rançongiciel qui encrypte vos données et vous demande une rançon en échange. Voici nos conseils

Le 14 octobre 2025 marquera la fin du support du système d’exploitation Windows 10. Cela signifie que Microsoft ne mettra plus à jour les logiciels, ne fournira plus d’assistance technique et ni de correctif de sécurité. Il est donc crucial pour les entreprises de faire le nécessaire pour passer à Windows 11.

Le support intervient en cas de panne ou tout autre problème touchant à la technologie utilisée par une entreprise. Le support peut être informatique, téléphonique ou encore logiciel.

La principale fonction du support informatique est de répondre aux demandes d’assistance des clients. Il peut également porter le nom de hotline, helpdesk ou service desk.

Un parc informatique, qu’il soit grand ou petit, demande un minimum d’entretien pour être à la fois protégé et être performant. Il faut un peu le voir comme un jardin à entretenir afin qu’il puisse évoluer et qu’il ne soit pas envahi par les mauvaises herbes. Mais cela demande des outils, des connaissances ainsi qu’un budget pour optimiser son infrastructure de façon réfléchie et qu’elle soit performante sur le long terme.

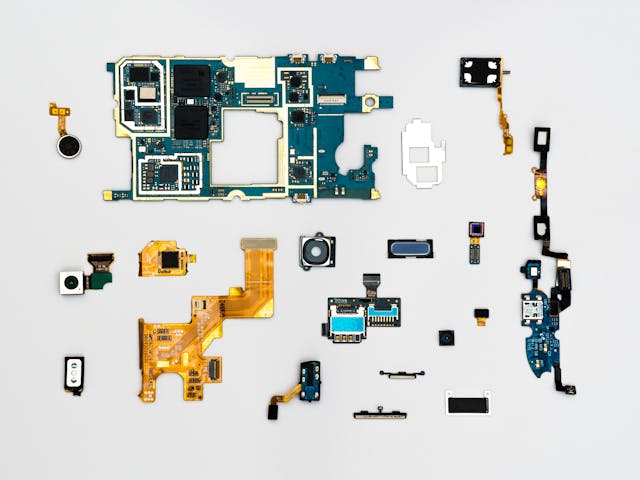

Toutes les sociétés aujourd’hui en sont équipée, il n’y a pas moyen d’y couper, l’informatique est aujourd’hui indispensable au fonctionnement d’une entreprise. Il y aura au moins un appareil technologique en son sein. Et tous les appareils technologiques, qu’ils soient PC, tablette, écran, smartphone, serveurs, etc., forment ce que l’on appelle « le parc informatique ».

L’union européenne et ses états membres ont adopté de nouvelles obligations en matière de cybersécurité : la directive NIS2.

Spécifique à la Belgique, la Loi NIS2, a mis à jour le cadre juridique de la loi belge en matière de cybersécurité afin que les entreprises puissent faire face aux cyberattaques de plus en plus fréquentes et complexes. Il est donc important pour elles d’y voir une opportunité pour améliorer la défense de leurs données et limiter l’impact des incidents sur le long terme.

Le phishing, ou hameçonnage en français, est une forme de piratage de plus en plus présente dans notre quotidien. Le but du malfaiteur est de se faire passer pour un organisme que vous connaissez, de vous envoyant un email très convainquant vous invitant à rentrer vos données personnelles. Et aujourd’hui, les malfaiteurs s’attaquent à un objet de plus en plus présent dans notre quotidien : le QR code.

Une seule lettre et qui pourtant fait toute la différence. Le « S » dans HTTPS apporte un niveau de sécurité supplémentaire à ce protocole permettant de savoir si on se trouve sur une page web sécurisée. Son importance est toute particulière lorsqu’il s’agit d’un site d’e-commerce où l’on renseigne des données sensibles telles que ses coordonnées bancaires.

Pour une entreprise, la sécurité est primordiale pour éviter de se faire pirater et conserver l’intégrité de ses données. Pour ce faire, on fait appel aux pratiques de la cybersécurité, avec au cœur de celle-ci, les outils fards : l’antivirus, le VPN et le pare-feu.

Se faire pirater son adresse email reste très fréquent et dont les conséquences peuvent être graves pour l’utilisateur : perte de données, des accès sur des comptes en ligne, etc. Repérer les signes de piratages est un très gros avantage pour réagir rapidement en cas d’attaque.

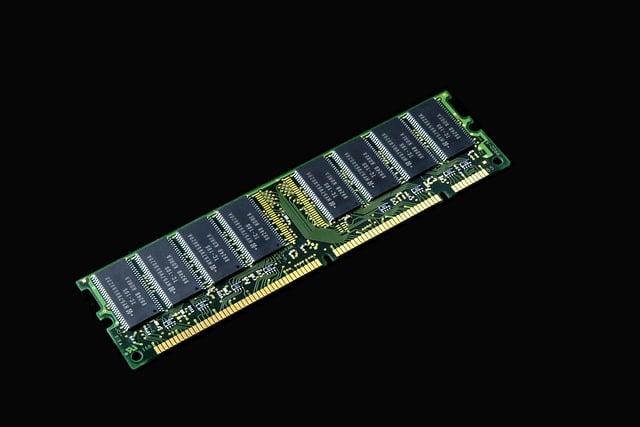

LA RAM (Random Access Memory) ou mémoire vive en français est un des composants essentiels de votre ordinateur. Lorsque vous cherchez un nouveau PC ou que vous souhaitez simplement mettre à jour le votre, il est parfois difficile de savoir combien de barrettes de RAM acheter, voici nos recommandations.

Dans cet article, nous allons essayer de démystifier ce que RAM, CPU et DD veut dire et leur rôle dans le fonctionnement de votre ordinateur.

Tout le monde veut améliorer les performances de son ordinateur mais peu de personnes savent par où commencer. TechTurn vous donne 9 étapes pour commencer ce processus.

En tant que chef d’entreprise, vous savez que la maintenance de votre infrastructure informatique est essentielle à votre réussite. Cependant, le fait de gérer les tâches de maintenance informatique en interne peut représenter une charge importante pour vos ressources, votre temps et votre énergie. L’externalisation de la maintenance informatique peut vous aider à vous concentrer sur vos activités principales et à maximiser votre potentiel commercial.

La majorité des entreprises voient dans l’informatique un coût que ce soit au niveau matériel, logiciel ou même l’usage interne/externe d’informaticien, et non un investissement.

Chaque entreprise utilise des moyens informatiques qui sont différents et qui ne sont pas toujours adaptés. Ces entreprises ne voient que la pointe de l’iceberg, et pas les risques liés au surcoût.