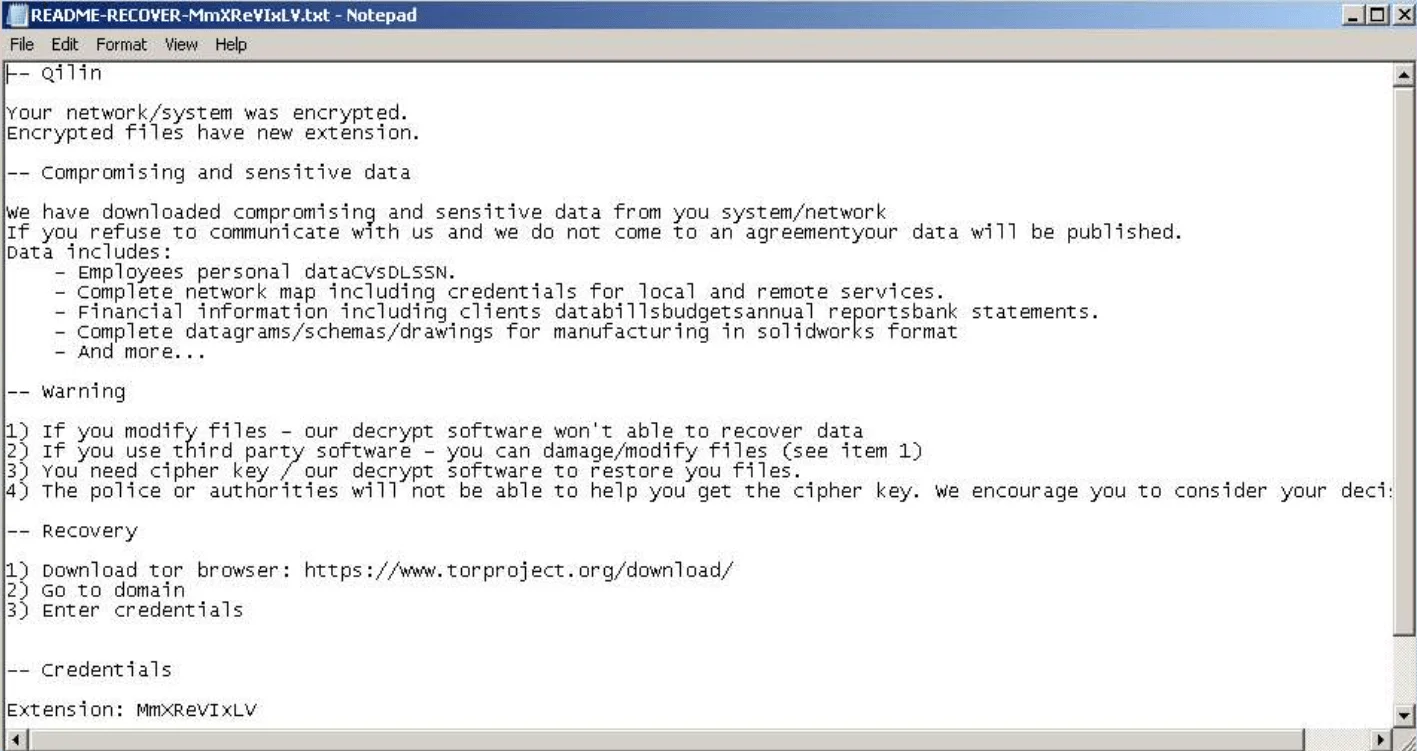

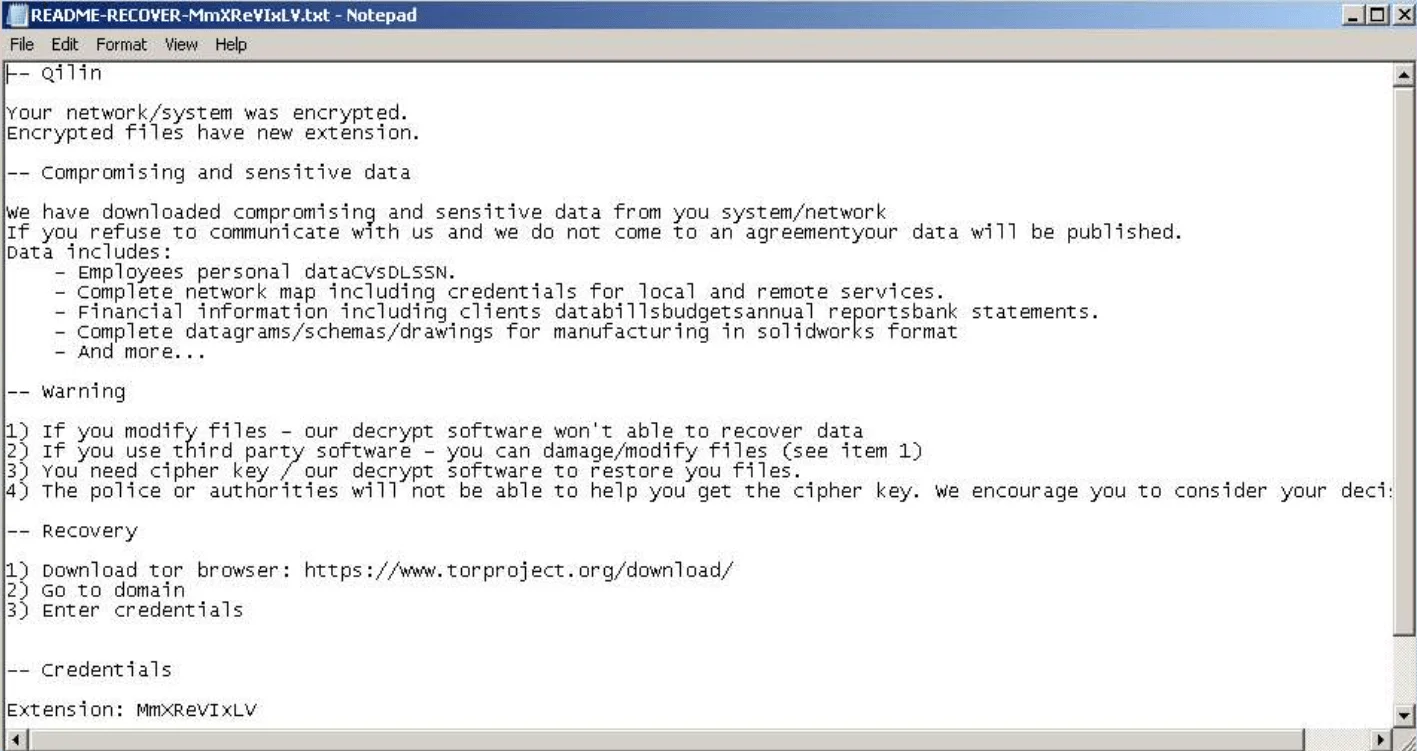

Qu’est ce que le rançongiciel « Qilin » ?

Qilin est un rançongiciel qui encrypte vos données et vous demande une rançon en échange. Voici nos conseils

Qilin est un rançongiciel qui encrypte vos données et vous demande une rançon en échange. Voici nos conseils

Le 14 octobre 2025 marquera la fin du support du système d’exploitation Windows 10. Cela signifie que Microsoft ne mettra plus à jour les logiciels, ne fournira plus d’assistance technique et ni de correctif de sécurité. Il est donc crucial pour les entreprises de faire le nécessaire pour passer à Windows 11.

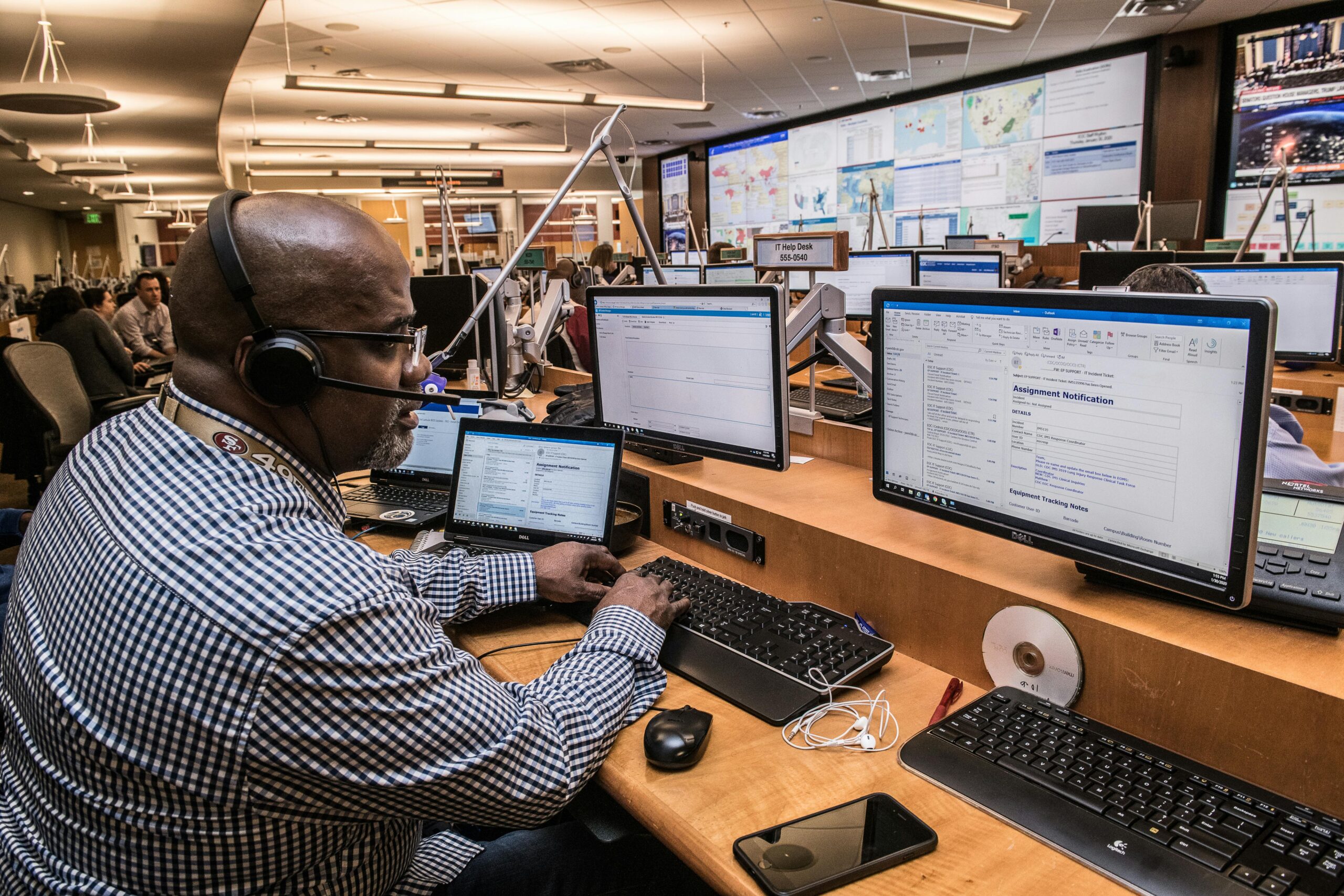

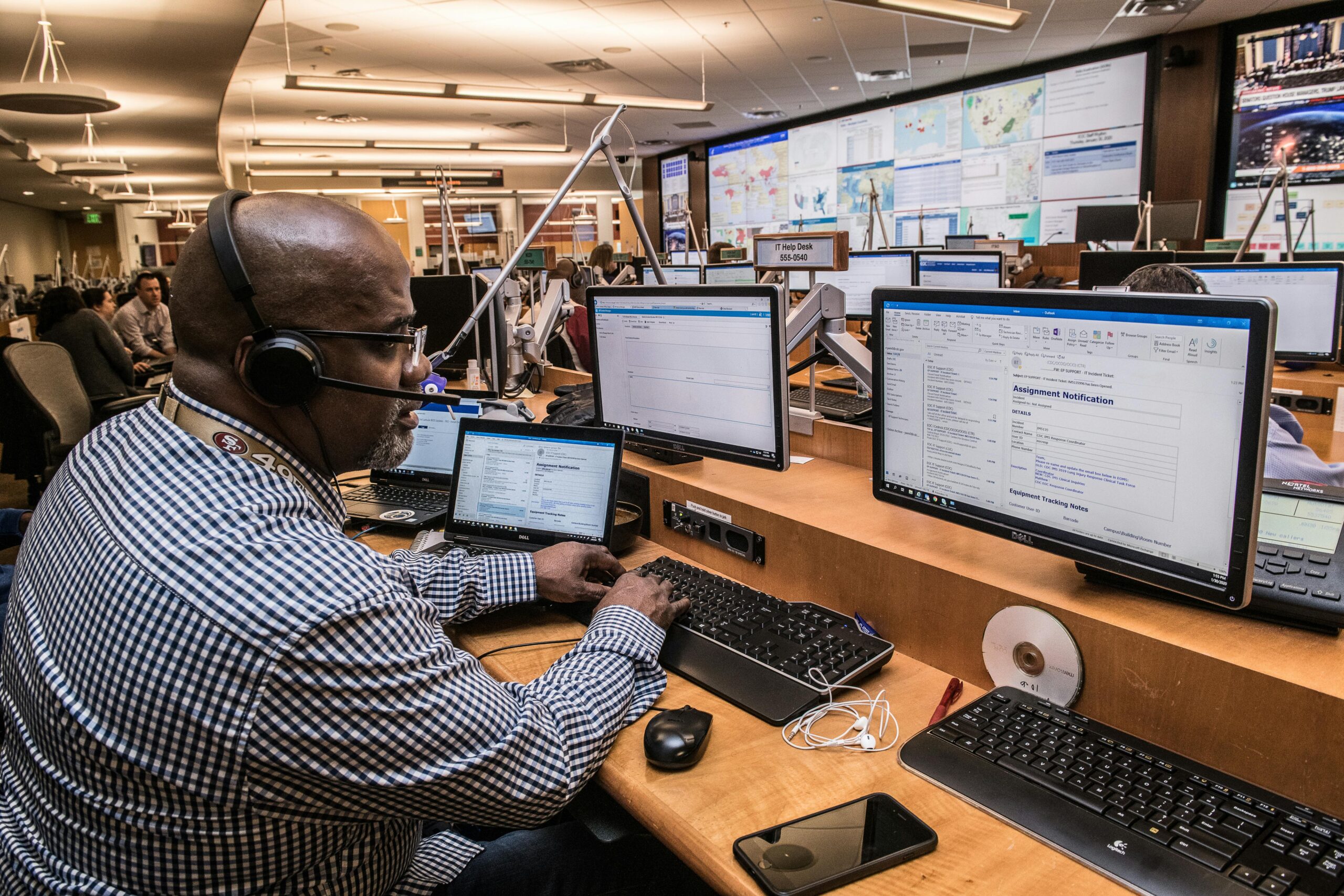

Le support intervient en cas de panne ou tout autre problème touchant à la technologie utilisée par une entreprise. Le support peut être informatique, téléphonique ou encore logiciel.

La principale fonction du support informatique est de répondre aux demandes d’assistance des clients. Il peut également porter le nom de hotline, helpdesk ou service desk.

Un parc informatique, qu’il soit grand ou petit, demande un minimum d’entretien pour être à la fois protégé et être performant. Il faut un peu le voir comme un jardin à entretenir afin qu’il puisse évoluer et qu’il ne soit pas envahi par les mauvaises herbes. Mais cela demande des outils, des connaissances ainsi qu’un budget pour optimiser son infrastructure de façon réfléchie et qu’elle soit performante sur le long terme.

Toutes les sociétés aujourd’hui en sont équipée, il n’y a pas moyen d’y couper, l’informatique est aujourd’hui indispensable au fonctionnement d’une entreprise. Il y aura au moins un appareil technologique en son sein. Et tous les appareils technologiques, qu’ils soient PC, tablette, écran, smartphone, serveurs, etc., forment ce que l’on appelle « le parc informatique ».

L’union européenne et ses états membres ont adopté de nouvelles obligations en matière de cybersécurité : la directive NIS2.

Spécifique à la Belgique, la Loi NIS2, a mis à jour le cadre juridique de la loi belge en matière de cybersécurité afin que les entreprises puissent faire face aux cyberattaques de plus en plus fréquentes et complexes. Il est donc important pour elles d’y voir une opportunité pour améliorer la défense de leurs données et limiter l’impact des incidents sur le long terme.

Pour une entreprise, la sécurité est primordiale pour éviter de se faire pirater et conserver l’intégrité de ses données. Pour ce faire, on fait appel aux pratiques de la cybersécurité, avec au cœur de celle-ci, les outils fards : l’antivirus, le VPN et le pare-feu.

Tout le monde veut améliorer les performances de son ordinateur mais peu de personnes savent par où commencer. TechTurn vous donne 9 étapes pour commencer ce processus.

La majorité des entreprises voient dans l’informatique un coût que ce soit au niveau matériel, logiciel ou même l’usage interne/externe d’informaticien, et non un investissement.

Chaque entreprise utilise des moyens informatiques qui sont différents et qui ne sont pas toujours adaptés. Ces entreprises ne voient que la pointe de l’iceberg, et pas les risques liés au surcoût.

Dans un monde qui évolue rapidement, la vitesse et l’efficacité du système sont absolument essentielles. Nous pouvons considérer comme acquise la possibilité de faire plusieurs tâches à la fois sur nos appareils, mais ce n’est pas toujours le cas. Une mémoire vive surchargée peut entraîner un ralentissement des performances du système, ce qui laisse les utilisateurs frustrés et incapables de passer d’une application à l’autre sans problème. Si la tentation est grande d’essayer d’éliminer complètement l’utilisation de la RAM, ce n’est pas l’objectif à atteindre. N’oubliez pas que la RAM est là pour être utilisée. Vous devriez plutôt chercher à vous débarrasser des gaspillages inutiles de votre RAM, afin que votre système puisse fonctionner de manière optimale. Cet article vous présente 11 moyens efficaces de réduire l’utilisation de la RAM, afin que vous puissiez tirer le meilleur parti de votre appareil.

Vous avez entendu le mot « VLAN » mais vous ne savez pas ce que c’est? VLAN est l’abréviation de Virtual Local Area Network (réseau local virtuel), et il est utilisé pour segmenter les réseaux locaux selon des méthodes autres que leur emplacement physique. Ces réseaux personnalisés n’ont pas besoin d’être sur le même réseau local et peuvent être isolés en un réseau, puis traités comme une configuration unique plutôt que comme des parties individuelles.